Key Takeaways

IT-Compliance wird es diesen Sommer wahrscheinlich nicht in die Top 40 der heißesten Hits schaffen. Aber es ist ein Thema, das alle Unternehmen betrifft. Du denkst vielleicht, als KMU musst du dich nicht mit Compliance und IT beschäftigen – sorry, schlechte Nachrichten, so leicht kommst du da nicht raus.

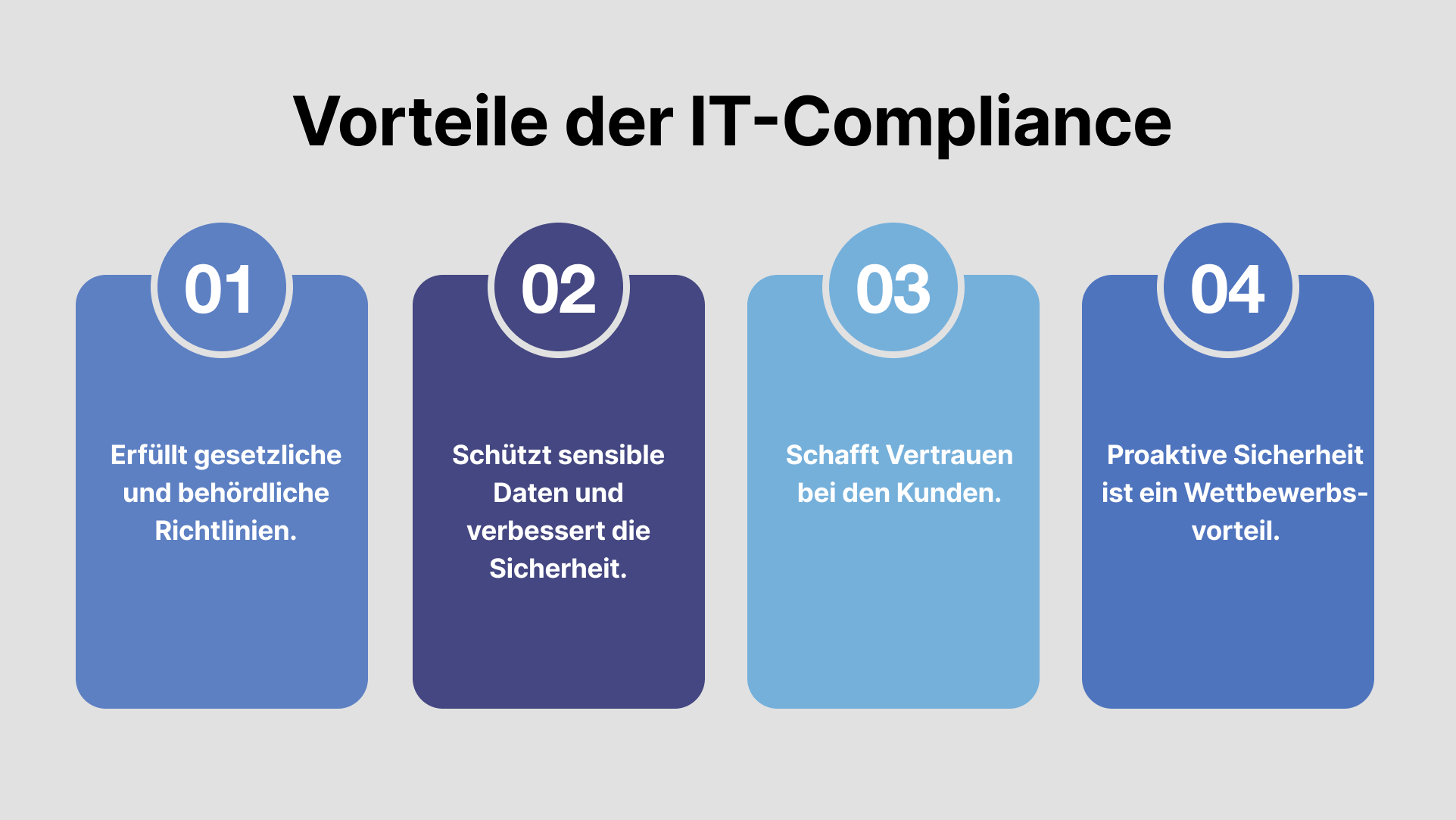

Auch wenn IT-Compliance vielleicht nicht das coolste Kind auf dem Schulhof ist, bringt sie dennoch ziemlich coole Vorteile mit sich. Compliance schützt dein Unternehmen nicht nur vor rechtlichen Konsequenzen, sondern schafft auch Vertrauen.

Aber falls IT-Compliance – wie bei den meisten – kein Thema ist, das dein Herz höherschlagen lässt, keine Sorge. Dieser Leitfaden hilft kleinen Unternehmen dabei, sich im komplexen Feld von Compliance und IT zurechtzufinden und die unangenehmen Folgen einer Compliance-Rebellion zu vermeiden.

IT-Compliance verstehen

IT-Compliance bedeutet, Gesetze, Vorschriften und Richtlinien einzuhalten, die regeln, wie Organisationen digitale Informationen verwalten und schützen. Für kleine Unternehmen kann das branchenspezifische Vorgaben wie HIPAA im Gesundheitswesen umfassen, aber auch übergreifende Richtlinien wie DSGVO oder ISO27001.

Wenn dein Unternehmen also IT-compliant ist, bedeutet das, dass es diese gesetzlichen Anforderungen erfüllt und damit besser vor Datenschutzverletzungen geschützt ist. Welche Gesetze und Vorschriften für dein Unternehmen gelten, hängt jedoch vom Land, in dem du tätig bist (oder tätig wirst), sowie von deiner Branche ab. Du kannst dir die Regeln nicht einfach aussuchen.

Zentrale IT-Compliance-Vorschriften

.png)

1. Datenschutz-Grundverordnung (DSGVO)

- Geltungsbereich: Gilt für alle Organisationen, die Daten von EU-Bürger:innen verarbeiten – unabhängig vom Standort der Organisation.

- Zentrale Anforderungen: Umfasst unter anderem die ausdrückliche Einwilligung zur Datenerhebung, das Recht auf Auskunft und Löschung sowie die Meldepflicht von Datenschutzverletzungen innerhalb von 72 Stunden.

- Strafen: Bei Verstößen drohen Bußgelder von bis zu 20 Millionen Euro oder 4 % des weltweiten Jahresumsatzes – je nachdem, welcher Betrag höher ist.

2. Gesetz über die Übertragbarkeit und Rechenschaftspflicht von Krankenversicherungen (HIPAA)

- Geltungsbereich: Gilt primär für Gesundheitsdienstleister und Versicherer in den USA, kann aber auch europäische Organisationen betreffen, die mit US-Gesundheitsdaten arbeiten.

- Zentrale Anforderungen: Schreibt den Schutz medizinischer Informationen vor. Erfordert die Meldung von Datenschutzverletzungen und gibt Patient:innen Kontrolle darüber, wer auf ihre Gesundheitsdaten zugreifen darf. HIPAA ist sehr komplex und in bestimmten Bereichen besonders detailliert.

- Strafen: Die Strafen reichen von 100 bis 50.000 US-Dollar pro Verstoß, mit einem jährlichen Höchstbetrag von 1,5 Millionen US-Dollar.

3. Sarbanes-Oxley Act (SOX)

- Geltungsbereich: Gilt für alle börsennotierten Unternehmen in den USA, einschließlich europäischer Unternehmen, die an US-Börsen gelistet sind. Der Fokus liegt auf Finanzberichterstattung und Audits.

- Zentrale Anforderungen: Erfordert interne Kontrollmechanismen für Finanzprozesse sowie regelmäßige Prüfungen.

- Strafen: Schwere Sanktionen bei Verstößen, einschließlich Geldstrafen von bis zu 5 Millionen US-Dollar und bis zu 20 Jahren Haft.

4. Richtlinie über Netz- und Informationssysteme (NIS)

- Geltungsbereich: Gilt für Betreiber wesentlicher Dienste in der EU (z. B. Energie, Verkehr, Gesundheit), digitale Dienstleister und weitere. Bald wird sie durch NIS2 ersetzt, eine verschärfte Version mit strengeren Anforderungen.

- Zentrale Anforderungen: Verpflichtet zur Umsetzung von Sicherheitsmaßnahmen und zur Meldung erheblicher Vorfälle an die zuständigen Behörden.

- Strafen: Variieren je nach EU-Mitgliedstaat, können mit NIS2 jedoch bis zu 10 Millionen Euro oder 2 % des weltweiten Jahresumsatzes betragen – je nachdem, welcher Betrag höher ist.

5. Kritische Infrastrukturen (KRITIS)

- Geltungsbereich: Gilt für kritische Infrastruktursektoren wie Energie, Wasser, Informationstechnik und Telekommunikation in Deutschland.

- Zentrale Anforderungen: Verpflichtet zur Umsetzung von Sicherheitsmaßnahmen nach dem Stand der Technik sowie zur Meldung erheblicher Vorfälle.

- Strafen: Bei Verstößen drohen Bußgelder von bis zu 20 Millionen Euro sowie behördliche Maßnahmen.

6. Digital Operational Resilience Act (DORA)

- Geltungsbereich: Gilt für Finanzunternehmen in der EU, darunter Banken, Investmentfirmen und Versicherungen.

- Zentrale Anforderungen: Umfasst robuste Risikomanagement-Frameworks, die sofortige Meldung von Vorfällen sowie regelmäßige Tests der digitalen operationellen Resilienz.

- Strafen: Geldstrafen von bis zu 2 % des Jahresumsatzes sowie verstärkte Aufsicht durch Regulierungsbehörden.

7. Internationaler Standard für Informationssicherheitsmanagement (ISO27001)

- Geltungsbereich: Keine gesetzliche Vorschrift, sondern ein international anerkannter Standard. Gilt für Organisationen jeder Größe und Branche.

- Zentrale Anforderungen: Aufbau, Implementierung, Betrieb und kontinuierliche Verbesserung eines Informationssicherheits-Managementsystems (ISMS).

Schritt-für-Schritt-Implementierungsleitfaden

Erste Bestandsaufnahme

1. Durchführung eines Compliance-Audits

- Gap-Analyse: Identifiziere Abweichungen zwischen bestehenden Praktiken und den Compliance-Anforderungen.

- Risikobewertung: Bestimme potenzielle Schwachstellen und deren Auswirkungen auf die Datensicherheit. Dazu zählen unter anderem:

Schwache Zugriffskontrollen:

- Unzureichende Methoden zur Identitätsprüfung von Nutzer:innen und zur Steuerung ihrer Zugriffsrechte.

- Fehlende Multi-Faktor-Authentifizierung.

Lücken bei der Datenverschlüsselung:

- Unverschlüsselte sensible Daten.

- Schlechtes Management von Verschlüsselungsschlüsseln – vereinfacht gesagt: digitale Codes zum Sperren und Entsperren sensibler Informationen werden nicht sauber verwaltet.

Unzureichende Mitarbeiterschulungen:

- Mitarbeitende kennen Compliance-Richtlinien und IT-Sicherheits-Best Practices nicht.

- Fehlende kontinuierliche Schulungsprogramme.

Unvollständige Sicherheitsrichtlinien:

- Veraltete oder fehlende IT-Sicherheitsrichtlinien.

- Kein Incident-Response-Plan – also kein dokumentierter Leitfaden für den Umgang mit Sicherheitsvorfällen.

Unzureichendes Monitoring und fehlende Audits:

- Keine regelmäßigen internen oder externen Prüfungen.

- Unzureichende Überwachung der IT-Systeme im Hinblick auf Compliance.

Angreifbare Endgeräte:

- Ungesicherte Geräte greifen auf das Netzwerk zu.

- Keine Remote-Wipe-Funktionen für verlorene oder gestohlene Geräte, mit denen sich Daten aus der Ferne löschen lassen.

Reaktion auf Datenschutzverletzungen:

- Langsame oder ineffektive Reaktion auf Datenlecks.

- Verspätete oder fehlende Benachrichtigung von Behörden und betroffenen Personen.

Entwicklung eines Compliance-Plans

2. Richtlinien und Prozesse definieren:

- Erstellung von Richtlinien: Entwickle IT-Sicherheitsrichtlinien zu Datenschutz, Zugriffskontrollen (wer darf worauf zugreifen) und Incident Response (was im Sicherheitsnotfall zu tun ist).

3. Zuständigkeiten festlegen:

- Rollenzuweisung: Weise Mitarbeitenden konkrete Compliance-Aufgaben zu.

Umsetzung von Sicherheitsmaßnahmen

4. Sensible Daten verschlüsseln:

- Datenverschlüsselung: Nutze robuste Verschlüsselungsmethoden – diese sind in den meisten Apple- und Windows-Geräten bereits integriert.

- Schlüsselmanagement: Implementiere sichere Verfahren zur Verwaltung von Schlüsseln für sensible Daten.

5. Sichere Zugriffskontrollen gewährleisten:

- Authentifizierung: Setze Multi-Faktor-Authentifizierung für den Zugriff auf sensible Informationen durch.

- Autorisierung: Beschränke Zugriffe basierend auf Rollen und Aufgaben.

Schulungen und Awarenessraining and awareness

6. Regelmäßige Mitarbeiterschulungen durchführen:

- Erstschulung: Biete umfassende Schulungen zu Compliance und IT-Sicherheits-Best Practices an.

7. Alle über Compliance-Richtlinien informieren:

- Kommunikation: Informiere Mitarbeitende regelmäßig über Richtlinien-Updates und Compliance-Vorgaben.

- Ressourcen: Stelle leicht zugängliche Compliance-Ressourcen und Support bereit.

Regelmäßiges Monitoring und Audits

8. Regelmäßige Überprüfungen einplanen:

- Audits: Führe regelmäßig interne und externe Audits durch unabhängige Dritte durch, um die Wirksamkeit deiner Compliance-Maßnahmen zu bewerten.

9. Strategien bei Bedarf anpassen:

- Kontinuierliche Verbesserung: Nutze Audit-Ergebnisse, um die Compliance im Unternehmen laufend zu optimieren.

Unterstützung bei IT-Compliance

Kosten vs. Nutzen

Compliance mag komplex erscheinen, aber die Kosten bei Nichteinhaltung können extrem hoch sein. Omas Weihnachtsgeld reicht nicht aus, um eine DSGVO-Strafe von 20 Millionen Euro zu bezahlen.

Falls du noch einen Anstoß brauchst: Investitionen in Compliance vermeiden nicht nur Bußgelder, sondern stärken auch das Vertrauen deiner Kund:innen und steigern die operative Effizienz. Langfristig kann sich das sogar finanziell auszahlen.

Wenn dich IT-Compliance etwas überfordert, hast du mehrere Optionen. Idee #1: Eine ISO27001-Zertifizierung, um deine Compliance nachzuweisen. Das Problem: Die Zertifizierung ist extrem komplex.

Noch dazu kann sie bis zu 70.000 Euro kosten (immer noch weniger als eine DSGVO-Strafe von 20 Millionen Euro). Außerdem gilt: Je länger du wartest, desto höher werden die Kosten vermutlich ausfallen.

Ein stabiles und sicheres IT-Setup von Anfang an kann den Weg zur IT-Compliance jedoch deutlich einfacher – und günstiger – machen. Denn wenn du deine IT-Infrastruktur verantwortungsvoll betreibst, erfüllst du automatisch einen Teil der Compliance-Anforderungen.

Wie deeploi dich bei IT-Compliance unterstützt

Idea #2: make the heavy lifting of IT compliance significantly lighter by using solutions like deeploi. deeploi streamlines your IT infrastructure and management, and in doing so already checks many of the compliance to-dos off the list. For example:

1. Cybersecurity- & Compliance-Management

- Modernste Sicherheit: Durch die Partnerschaft mit WithSecure bietet deeploi eine robuste Sicherheitsinfrastruktur, die DSGVO-, HIPAA- und weitere Anforderungen erfüllt. WithSecure umfasst unter anderem Endpoint Protection, Vulnerability Management und Incident Response.

- Mobile Device Management: Mit deeploi kannst du Geräte bei Verlust oder Diebstahl aus der Ferne sperren oder löschen und so das Risiko und Ausmaß von Datenschutzverletzungen reduzieren.

2. Mitarbeiter-On- & Offboarding

- Automatisiertes Onboarding: deeploi reduziert manuelle Prozesse – Software ist bereits vor dem Onboarding auf den Geräten installiert, Nutzerkonten werden automatisch eingerichtet. Neue Mitarbeitende müssen sich lediglich mit der deeploi Companion App anmelden. Das minimiert das Risiko menschlicher Fehler, die zu Compliance-Problemen führen können, etwa das Herunterladen unsicherer Software.

- Offboarding: Du kannst Software-Zugriffe aus der Ferne entziehen, sodass ehemalige Mitarbeitende während des Offboardings keinen Zugriff mehr auf sensible Informationen haben.

3. Inventar- und Gerätemanagement

- Transparente IT: deeploi bietet ein zentrales System zur Erfassung von Geräten und zur Steuerung von Zugriffen. Eine präzise Nachverfolgung von Hardware, Software und Berechtigungen ist ein zentraler Bestandteil von Compliance, da sich Schwachstellen so leicht identifizieren lassen.

- Updates und Patch-Management: Patches sind Software-Updates mit sicherheitsrelevanten Verbesserungen. deeploi prüft automatisch alle 24 Stunden auf Updates und hält deine Systeme sicher und compliant.

Fazit zur IT-Compliance

IT-Compliance kann herausfordernd wirken, doch kleine Unternehmen können (und müssen) ihre Compliance-Verpflichtungen erfolgreich managen. Eine gleichgültige Haltung kann dein Unternehmen direkt in die Notaufnahme bringen: 60 % der kleinen Unternehmen müssen innerhalb von sechs Monaten nach einer Datenschutzverletzung schließen. Wenn du die relevanten Vorschriften verstehst, wirksame Richtlinien umsetzt und Technologien wie deeploi nutzt, schützt du dein Unternehmen und stärkst das Vertrauen deiner Kund:innen.

Weitere Informationen zu den Funktionen von deeploi findest du auf unserer Website.